S postupujícím technologickým vývojem, jak horizontálním (kvalitativním), tak i vertikálním (kvantitativním) se stejným tempem rozrůstají i hrozby z něj plynoucí. Příkladem je využívání dronů tzv. Islámským státem k průzkumu nebo jako nosičů výbušných systémů (Warrick, 2017). Právě tato guerillovo-teroristická organizace zručně využívá moderní technologie v bezprecedentní míře na taktické i strategické úrovni. Kybernetické prostředky nevyjímaje. Jsou však organizace tohoto typu schopny páchat kyberterorismus? K zodpovězení této otázky je nutné se nejprve zaměřit na konceptualizaci této problematiky.

Kyberterorismus, či nenaplněný koncept?

Koncept kyberterorismu se v dnešní době objevuje ve velké míře v rámci veřejného diskurzu. Při bližším pohledu však v akademické obci vyvstává celá řada přístupů ke konceptualizaci tohoto fenoménu. Podle Drmoly (2013) zde existují dvě zásadní pojetí – širší a užší. Zjednodušeně lze říci, že širší přístup zařazuje do tohoto konceptu veškeré aktivity, které splňují definiční znaky terorismu (viz níže) a zároveň souvisí s kyberprostorem. Kritiky je však tento náhled vnímán jako příliš zobecňující. Užší přístup pokoušející se o jasné vymezení zahrnuje aktivity, které splňují indikátory terorismu a zároveň jsou páchány téměř výlučně kybernetickými prostředky. Kyberterorismus, jakožto podmnožina terorismu by měl být z logiky věci více vymezující než samotný terorismus. Širším prizmatem bychom však do oblasti kyberterorismu mohli řadit i aktivity, které byly kybernetickými prostředky třeba jen podporovány. Za účelem zabránění přílišného rozdrobení a abstraktizace tohoto konceptu bude tudíž autor této práce vycházet ze druhého zmíněného přístupu, tedy kyberterorismu, jakožto terorismu páchanému téměř výlučně kybernetickými prostředky (viry, apod.). Dále samozřejmě musí daný akt naplňovat znaky (indikátory) terorismu, kterými jsou například podle Strmisky (2001; s. 14) politická motivovanost, systematické násilí a psychický efekt výrazně překračující okruh přímých obětí či svědků útoku. V rámci tohoto užšího náhledu se vracíme k otázce, zda byl, je nebo bude kyberterorismus v takovéto podobě existovat.

V roce 2000 zhrzený zaměstnanec v Queenslandu způsobil vylití několika milionů litrů splašků poté, co se naboural do kanalizačního systému (Smith, 2001). Tento útok sice naplňuje kybernetické indikátory, ale jen těžko bychom u něj hledali politickou motivovanost. Na podobný problém narazíme i u prvního případu zranění, který se objevil v polské Lodži. Teenager se zde dostal do systému řídícího výhybky tramvají. Následkem byla havárie 4 vozů a několik lidí bylo zraněno (Squatriglia, 2008). Ani případ Stuxnetu, často označovaného za první kybernetickou zbraň, nenaplňuje veškeré definiční znaky kyberterorismu. Tento malware útočil na systémy SCADA, které řídily mj. centrifugy v íránském zařízení na obohacování uranu (Zetter, 2014). Velice rozsáhlé byly kybernetické útoky vedené proti Estonsku v roce 2007. V případě Estonska se jednalo o masivní útoky způsobující velké škody vládním sítím v podobě defacementu, DDoS, útoků na DNS servery, emailový spam a spam komentářů na zpravodajských serverech. Estonská vláda sice označila útoky za akt terorismu, ale dle výše zmíněných a obecně přijímaných indikátorů definice terorismu zde chyběl klíčový prvek násilí (Davis, 2007).

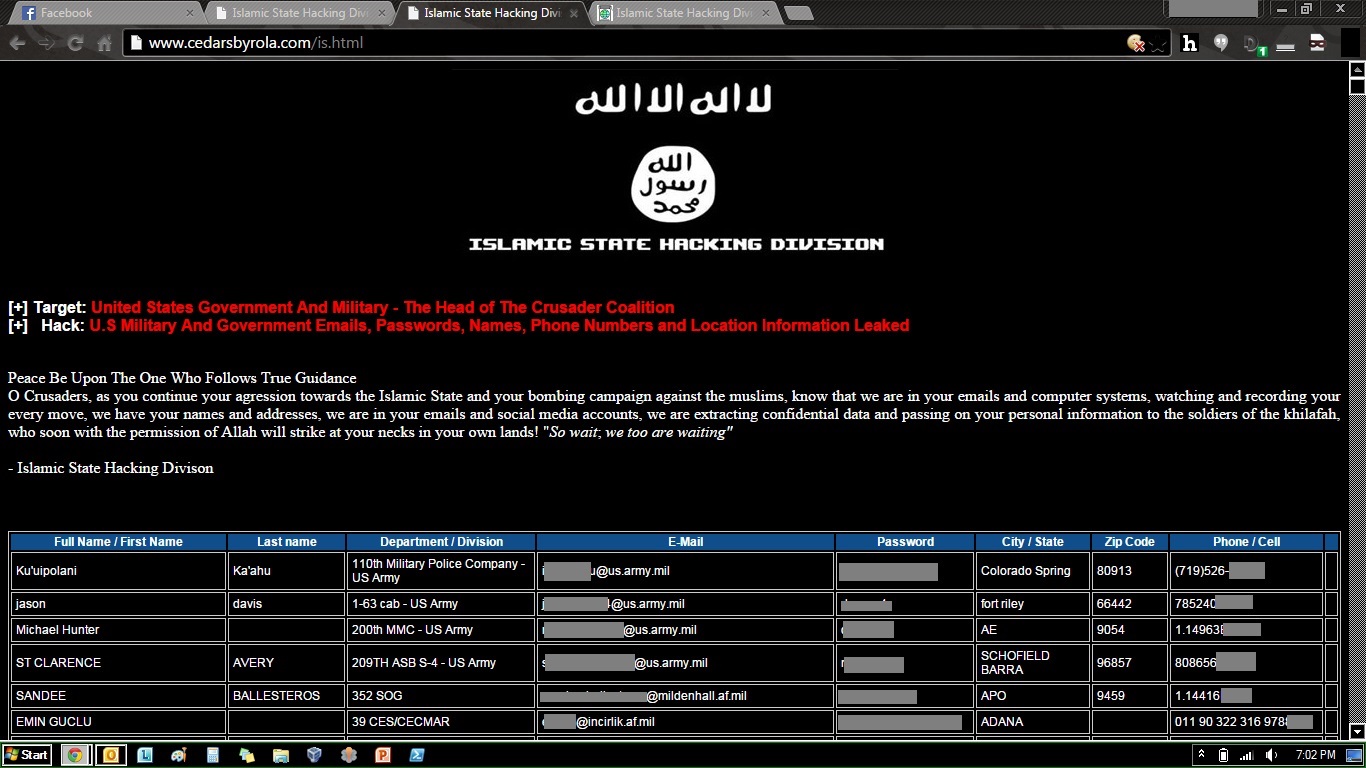

Na místě je zde zmínit také praxi organizace jako je tzv. Islámský stát. Ten využívá v nebývalé míře internet a sociální sítě k rekrutaci nových členů, propagandě a informačním operacím obecně. Podle Callimachiho (2017) také rovněž skrze internetové technologie řídí činnost svých operativců v zahraničí, kteří byli v mnoha případech do té doby považováni za „osamělé vlky“.

Kybernetická zbraň a fáze kybernetického útoku obecně mají rovněž svá specifika, která představují pro jejich využití teroristy značné překážky. Podle Krause (2016) existuje 7 fází pokročilého kybernetického útoku – průzkum (výběr cílů), vyzbrojení (spárování malwaru a způsobu doručení), samotné doručení za použití nejčastěji sociálního inženýrství (například phishing), zneužití, instalace, Command and Control a akce (samotná činnost k dosažení operačních cílů). Celý cyklus je velmi technicky a finančně náročný. Nejsofistikovanější hackerské skupiny umně kombinují například tzv. Zero-day exploits a vlastní malware (např. Black Energy 3). Za největšími kyberútoky tak stojí aktéři označovaní jako APTs (Advanced Persistent Threats). Ti jsou spojováni právě kvůli výše zmíněné náročnosti se státními aktéry (Paganini, 2016).

Vývoj technologie vs. teoretické koncepty

V současné době je akademická obec z hlediska široké shody ohledně konceptualizace kyberbezpečnosti o krok pozadu za rapidně postupujícím technologickým vývojem. Z toho plyne časté zmatení a záměna pojmů jako kyberterorismus, hacktivismus, kyberkriminalita a kybernetická válka. Zásadním problémem je pak nutnost přítomnosti násilí jakožto indikátoru terorismu. Odhlédneme-li od akademického diskurzu, objeví se celá řada dalších problémů s označením aktů terorismu jakožto kyberterorismu, například vysoká náročnost a nutné zdroje k jeho provedení. Podle Drmoly (2016) je tak z hlediska ROI (Return on Investment) výhodnější využít sebevražedných útoků a podobných taktik. V současnosti lze tedy na základě výše předložené argumentace tvrdit, že teroristé moderní technologie „pouze“ využívají. Na základě dosavadního vývoje je však vysoce pravděpodobné, že i to se změní a budeme moci v rámci užšího prizmatu sledovat nástup kyberterorismu.

Zdroje

CALLIMACHI, R. Not ‘Lone Wolves’ After All: How ISIS Guides World’s Terror Plots From Afar. The New York Times [online]. 2017 [cit. 2017-03-02]. Dostupné z: https://www.nytimes.com/2017/02/04/world/asia/isis-messaging-app-terror-plot.html

DAVIS, J. Hackers Take Down the Most Wired Country in Europe. Wired [online]. 2007 [cit. 2017-03-01]. Dostupné z: https://www.wired.com/2007/08/ff-estonia/

DRMOLA, J. Kyberválka. (Přednáška – Nestátní aktéři v kybernetickém prostoru) Brno: Masarykova univerzita, 20. 10. 2016

DRMOLA, Jakub. Konceptualizace kyberterorismu. Vojenské rozhledy [online]. 2013, 2013(2) [cit. 2017-02-28]. Dostupné z: http://www.vojenskerozhledy.cz/kategorie/konceptualizace-kyberterorismu

KRAUS, J. Kyberválka. (Přednáška – Kyberválka, definice, historie) Brno: Masarykova univerzita, 29. 9. 2016

PAGANINI, Pierlugi. ISight Partners says the Sandworm APT is involved Ukrainian power outage: The Russian Sandworm APT group if the first suspect for the Ukrainian power outage, states experts at iSight Partners. Security Affairs [online]. 2016 [cit. 2016-12-15]. Dostupné z: http://securityaffairs.co/wordpress/43413/malware/sandworm-apt-ukrainian-power-outage.html

SMITH, T. Hacker jailed for revenge sewage attacks. The Register [online]. 2001 [cit. 2017-03-01]. Dostupné z: https://www.theregister.co.uk/2001/10/31/hacker_jailed_for_revenge_sewage/

SQUATRIGLIA, Ch. Polish Teen Hacks His City’s Trams, Chaos Ensues. Wired [online]. 2008 [cit. 2017-03-01]. Dostupné z: https://www.wired.com/2008/01/polish-teen-hac/

STRMISKA, Maxmilián. Terorismus a demokracie: pojetí a typologie subverzívního teroristického násilí v soudobých demokraciích. V Brně: Masarykova univerzita, 2001. ISBN 80-210-2755-X.

WARRICK, J. Use of weaponized drones by ISIS spurs terrorism fears. The Washington Post [online]. 2017 [cit. 2017-02-28]. Dostupné z: https://www.washingtonpost.com/world/national-security/use-of-weaponized-drones-by-isis-spurs-terrorism-fears/2017/02/21/9d83d51e-f382-11e6-8d72-263470bf0401_story.html?utm_term=.815cebcc18d6

ZETTER, K. An Unprecedented Look at Stuxnet, the World’s First Digital Weapon. Wired [online]. 2014 [cit. 2017-03-01]. Dostupné z: https://www.wired.com/2014/11/countdown-to-zero-day-stuxnet/